omnipeek抓包学习笔记(1)

最近在学习Wi-Fi相关的东西,就涉及到了解底层的一些流程,认为做好的学习方式就是抓包分析了,所以又找出了吃灰很久的usb无线网卡,学习如何空口抓包。

环境

1 | win11 专业工作站版 |

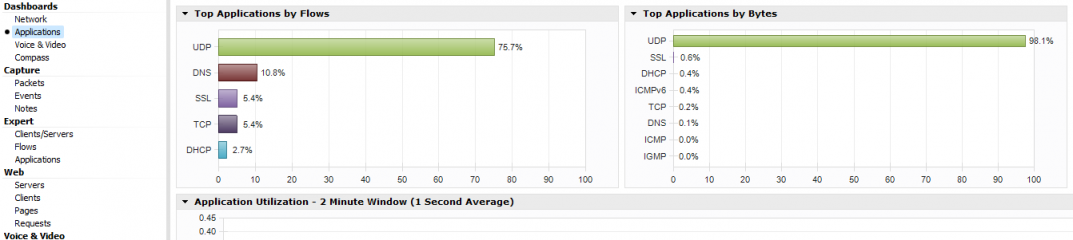

驱动程序的安装注意事项:

抓包配置

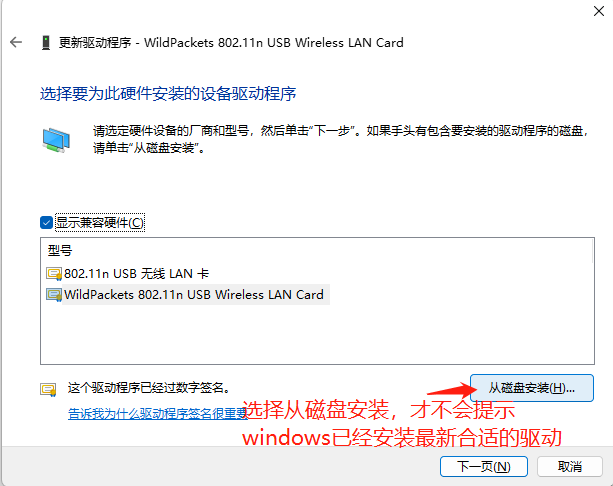

选择网卡:

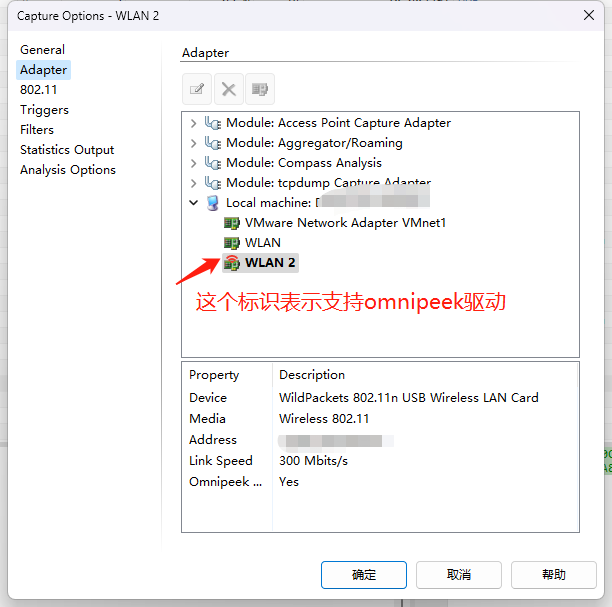

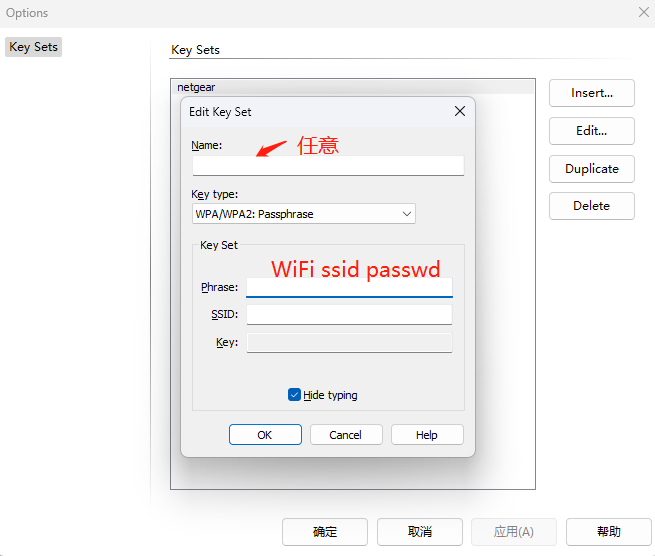

配置密钥:

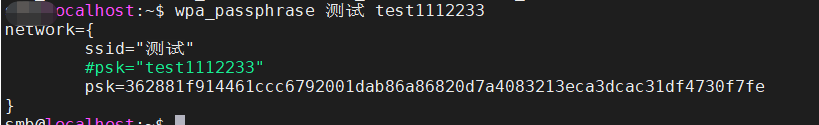

对于SSID有中文的,直接输入omnipeek无法正确生成key,可以在ubuntu中通过wpa_passphrase [ssid] [passwd]得到:

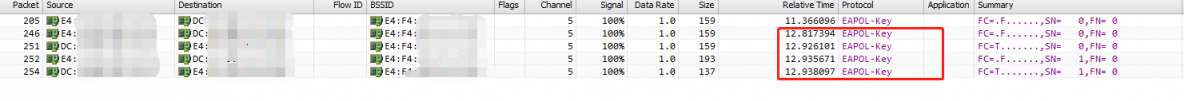

如何保证能够成功解密数据

- Omnipeek开始抓包后,设备才开始连接路由器。

- 需要保证抓到路由器与STA设备之间的密钥协商的四次握手过程,才能完成解密。

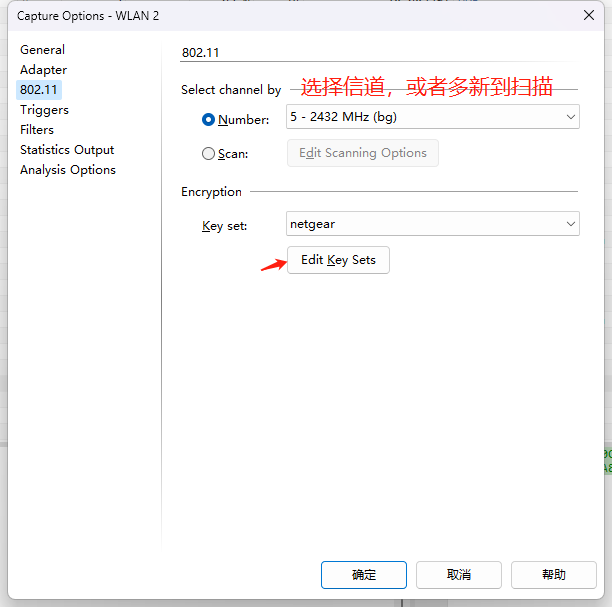

解密成功后可以看到应用层的包: